При думці про те, як убезпечити свої акаунти на сайти і сервіси в Інтернеті, в першу чергу згадується двофакторна аутентифікація (2FA). З одного боку, вона зменшує ймовірність злому наших акаунтів, з іншого — дратує ускладненням входу в них нами самими.

Нижче будуть розглянуті різні варіанти двофакторної аутентифікації і розвіяні деякі міфи щодо неї.

Найбільш поширені альтернативи 2FA

Підтвердження по СМС

Серед додатків і сервісів поширене пропонувати додати двофакторну аутентифікацію хоча б за допомогою СМС повідомлень, наприклад, при вході в аккаунт. Можна використовувати 2FA при кожному вході в аккаунт або тільки з нового пристрою. Другим етапом аутентифікації при цьому стає смартфон або стільниковий телефон.

СМС-повідомлення складається з одноразового коду, який потрібно ввести в сервіс або на сайт. Хакеру, який захоче зламати аккаунт, потрібно доступ до телефону його володаря, щоб отримати цей код. Проблемою може бути стільниковий зв’язок. Що, якщо ви опинилися в місці без зв’язки, або в подорожі без доступу до свого оператора? Тоді ви самі не зможете зайти в свій аккаунт, не отримавши код доступу.

В більшості випадків цей метод зручний, оскільки телефони є майже у всіх і завжди поруч. Деякі сервіси мають автоматичними системами, які вимовляють код вголос, дозволяючи отримувати його навіть через дротяний телефон.

Google Authenticator / генеруються додатками коди

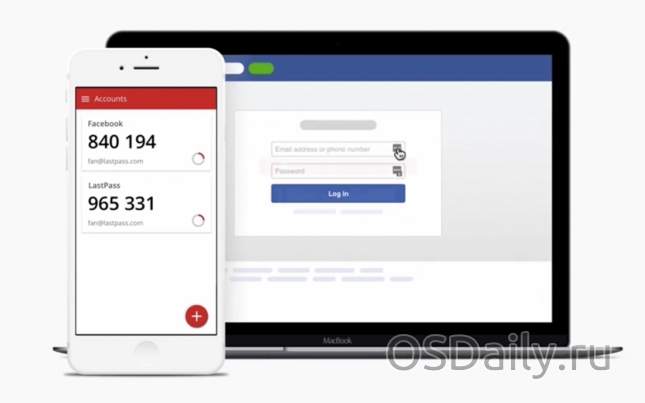

Потенційно краща альтернатива СМС, оскільки не покладається на оператора зв’язку. Є ймовірність, що ви вже користувалися хоча б одним додатком генерації кодів. Google Authenticator для Android і iPhone є найпопулярнішим у цій категорії програм пропозицією.

Після налаштування певного сервісу на використання Кодів з’явиться вікно з пропозицією ввести код авторизації поряд з логіном та паролем. Видасть цей код додаток Google Authenticator на смартфоні. Термін життя коду обчислюється хвилинами, так що потрібно ввести його вчасно або доведеться отримувати інший. Хоча в назві є слово Google, можна додавати сюди численні сервіси крім Gmail, в тому числі Dropbox, LastPass, Amazon Web Services, Evernote і інші.

Якщо ви не довіряєте Google, є ряд альтернатив, з яких кращою вважається Authy. Authy пропонує зашифровані резервні копії генеруються кодів, підтримку безлічі платформ і роботу в режимі офлайн. LastPass нещодавно запустив власний аутентификатор.

Ці програми генерують роки з доступом в Інтернет і без нього. Єдиним мінусом можна назвати складний процес установки додатків.

Фізичні засоби аутентифікації

Якщо використання кодів, додатків і текстових повідомлень звучить занадто складно, є інший варіант: фізичні ключі аутентифікації. Це невеликий USB-пристрій, який можна носити разом з ключами (на кшталт вказаного на зображенні FIDO U2F Security Key.) При вході в аккаунт на новому комп’ютері вставити ключ USB і натисніть на кнопку.

Ряд компаній працюють над створенням стандарту під назвою U2F. Облікові записи Google, Dropbox і GitHub вже сумісні з мітками U2F. В майбутньому ключі фізичної аутентифікації будуть працювати зі стандартами бездротового зв’язку NFC і Bluetooth для спілкування з пристроями без портів USB.

Аутентифікація на основі додатків і електронної пошти

Деякі мобільні додатки не користуються вищеописаними опціями і виконують підтвердження всередині самого додатка. Наприклад, активація «Підтвердження реєстрації» у Твіттері при вході з нового пристрою змусить підтверджувати цей логін зі смартфона. Це покаже, що входить власник облікового запису, якщо тільки його смартфон не вкрали. Подібним чином Apple використовує мобільну систему iOS для підтвердження входу в нові пристрої. Одноразовий код надсилається на вже наявне пристрій.

Системи на основі електронної пошти використовують її адресу як другий етап входу в аккаунт. Одноразовий код відправляється на пошту.

Питання та відповіді про двофакторної аутентифікації

На яких популярних сервісах рекомендується використовувати 2FA?

- Google / Gmail, Hotmail / Outlook, Yahoo Mail **

- Lastpass, 1Password, Keepass і інші менеджери паролів **

- Dropbox, Google Drive, iCloud, OneDrive (та інші хмарні сховища з цінними даними)

- PayPal та інші платіжні системи

- Facebook / Twitter / LinkedIn

- Веб-хостинги: WordPress, Softlayer, Rackspace і т. д.

- Steam (якщо ігрова бібліотека користувача того варте)

** Тут двофакторна аутентифікація особливо важлива, так як ці сервіси зазвичай служать брамою до всієї решти активності користувача в Інтернеті.

Щоб дізнатися, чи підтримує певний сайт або сервіс 2FA, скористайтесь сайтом twofactorauth.org.

Якщо сервіс був зламаний, активуйте двофакторну аутентифікацію як можна швидше.

Проблема полягає в тому, що 2FA не можна активувати одним перемикачем. Запуск 2FA означає необхідність випуску міток або криптографічних ключів, вбудованих в інші пристрої. Оскільки 2FA покладається на користувача, швидкість в даному випадку не буде швидкою.

Включати двофакторну аутентифікацію чи ні?

Так, особливо на важливих сервісах з персональної та фінансовою інформацією.

Двофакторна аутентифікація невразлива?

Немає. 2FA залежить від технологій і від людей, і проблеми можуть бути з обох сторін. 2FA з СМС покладається на надійність оператора зв’язку. Шкідливі програми на смартфоні можуть перехопити і відправити СМС зловмисникам. Користувач також може не дивлячись схвалити запит авторизації, який прийшов з-за спроби зловмисника отримати доступ до акаунту.

Всі двофакторні рішення по суті однакові?

Коли це могло бути правдою, але останнім часом в 2FA з’являється чимало інновацій. Є рішення із застосуванням СМС та електронної пошти. Є рішення з мобільними додатками з криптографічними секретами або зберіганням інформації в браузері користувача.

Двофакторна аутентифікація ускладнює доступ в свої аккаунти і не несе ніякої користі?

Таке ставлення допомагає хакерам домагатися своїх цілей. У деяких організацій і сервісів використання 2FA є обов’язковою вимогою. Для користувача це може бути дратівливим рішенням, але якщо компанія використовує його, то може скоротити ймовірність шахрайства.

Кінець сучасних методів 2FA близький?

Можливо. Все написане вище стосується двофакторної аутентифікації сьогоднішнього дня, а не завтра. З часом вона може стати зручніше і надійніше.