Багато користувачів не виконують резервне копіювання своїх даних, навіть не знаючи про існування сервісів на зразок MozyHome, Carbonite або Backblaze. Деякі бояться, що співробітники компаній, на чиїх серверах ці дані будуть зберігатися, зможуть незаконно переглядати їх, що їх можуть вкрасти хакери чи що при запиті вони будуть видані правоохоронним органам.

Безпека даних визначається тим, чи може хтось крім користувача отримати доступ до ключа шифрування. Нижче описані різні методи та рівні шифрування, які застосовуються на таких сервісах, і наведено опис шести кращих сервісів для домашніх користувачів. Ряд сервісів дає користувачам повний контроль над шифруванням. Якщо ви вже користуєтесь якимось сервісом, то можете розглянути варіант переходу описані нижче.

Резервне копіювання: вибір сервісів

В огляді прийняті в увагу наступні параметри:

- Персональні сервіси, де можна купити обліковий запис для одного комп’ютера або пакет для всієї родини

- Відомі сервіси і сервіси з позитивними відгуками

- Виключені сервіси з недоліком інформації щодо безпеки та шифрування. Передплатники повинні знати про те, як захищаються їх дані

- Виключені сервіси синхронізації, навіть ті (як SugarSync), які пропонують безперервне резервне копіювання і створення різних версій файлів. Сервіс синхронізації не шифрує дані користувача одним ключем, який потім передає по захищеному з’єднанню. Таким чином, тут не буде Box, Dropbox, iCloud, Google Drive.

- Виключені сервіси, які дають погані підказки щодо збереження файлів і безпечним методам роботи, і інформація на яких застаріла.

В результаті в списку залишилося шість компаній: Backblaze, Carbonite, CrashPlan, iDrive, MozyHome і SpiderOak ONE.

Ази шифрування

Резервне копіювання в Інтернеті має кілька можливих вразливих місць, коли на захист повинно прийти шифрування. Сервіси оцінені по цих місцях:

Володіння ключем. Зашифровані резервні копії вимагають створення і зберігання ключа, яким дані були зашифровані. У цього процесу є кілька аспектів:

- Хто створює ключ шифрування? В усіх шести випадках це робить програма на комп’ютері, але в двох сервісах користувач може вибрати самостійне створення ключа.

- Зберігає сервіс резервного копіювання ключ з прямим доступом до нього або вручає його «третій особі» з захистом кодової фрази користувача, яку сервіс не знає? Або знаряддя, не зберігає ключ зовсім?

- Кодова фраза обробляється алгоритмом і перетворюється на ключ шифрування або вона використовується для розблокування ключа шифрування? У першому випадку отримав кодову фразу зловмисник отримує і сам ключ, може розшифрувати файли користувача.

Якщо сервіс дозволяє скинути пароль облікового запису без доступу до архівів, то він має повний доступ до ключів шифрування, які захищають резервні копії. Якщо у нього немає доступу до вмісту файлів (і іноді навіть списком файлів, поки ви не введете пароль або ключ, контроль залишається у користувача.

Різноманітність ключів. Кожен сервіс відрізняється: чи використовує він один ключ для всіх резервних копій або різні ключі для різних завдань. Наприклад, CrashPlan використовують один ключ шифрування для кодування всіх файлів у всіх сесіях; Backblaze створює новий ключ для кожної сесії резервного копіювання; SpiderOak ONE використовує окремий ключ для кожної папки, версії та індивідуального блоку даних, почасти для активації загального доступу до зашифрованих даних.

Чим більше унікальних ключів використовується, тим менше ризик того, що витік або злом одного ключа призведуть до втрати даних.

Шифрування перед передачею. Що зберігаються на серверах резервні копії вимагають спеціальних програм для сканування дисків в пошуках файлів для їх передачі. Сильне шифрування повинна бути використано додатком, перш ніж файли вирушать на сервіс.

Шифрування при передачі. Важливо, щоб передавані дані були надійно захищені незалежно від шифрування, перш ніж вирушати на сервіс. Це має захистити їх від офлайн-атак, коли зловмисники перехоплюють зашифровані дані і намагаються зламати їх відразу і в майбутньому. Надійне в 2016 році шифрування може бути зламано в майбутньому.

Захист при зберіганні. Навіть зашифрованих даних потрібні додаткові рівні захисту. Деякі хости надають додаткову інформацію про те, як вони захищають дані, включаючи сертифікати і аудит третіх сторін.

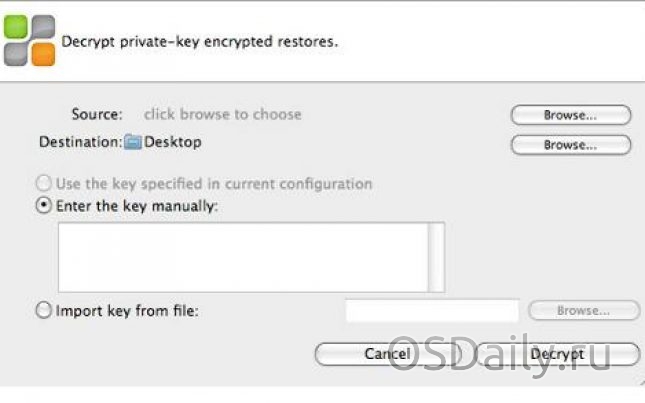

Відновлення файлів. При використанні резервної копії існує питання, звідки беруться ключі. Навіть для сервісів, які дозволяють користувачам самим створювати ключі шифрування, ці ключі повинні бути передані на сервіс у формі, яка дозволить відновити файли.

З урахуванням всього вищесказаного були оцінені представлені нижче сервіси, описані їх сильні і слабкі сторони. У сервісів з кількома варіантами завдання безпеки та конфіденційності обраний кращий метод.

Backblaze

Рейтинг шифрування: дуже хороший

Плюси:

- Дані шифруються перед і під час передачі

- Веб-сайт дає доступ до зашифрованих резервних копій

- Платформи: macOS, Windows, iOS, Android

Мінуси:

- Передається пароль для відновлення

- Немає клієнта для відновлення і перегляду локальних ключів шифрування

- Унікальні ключі можуть бути розблоковані кодової фрази для доступу до майстер-ключа

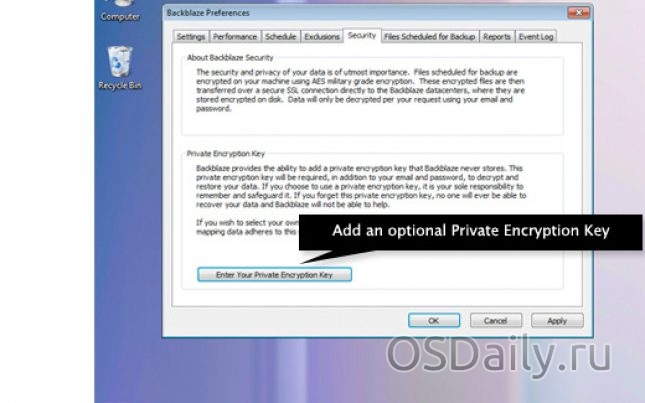

Backblaze використовує публічні ключі, широко використовуваний в Інтернеті вид шифрування, в тому числі у веб-з’єднаннях з протоколами SSL/TLS. Додаток створює пару з публічного і приватного ключів і відправляє приватний ключ на свій сервер. Для кожної сесії резервного копіювання Backblaze створює новий надійний ключ і використовує приватний ключ як його частина для шифрування та надсилання на свій сервер. Ключ зберігається в пам’яті клієнта і ніколи не викладається на сервер.

Користувач може визначити кодову фразу для шифрування приватного ключа перед відправкою на сервер. Тоді цей майстер-ключ та ключ кожної сесії зберігаються у третьої особи. Тільки володар кодової фрази може отримати доступ до окремого ключа, який здатний розшифрувати ключ сесії, відновлює зашифровані дані.

Backblaze створила свою систему так, що відновлення відбувається на сайті, а не в програмі на комп’ютері, так що потрібно ввести в поле на сайті кодову фразу для розшифровки приватного ключа. Кодова фраза потрібна і для перегляду інформації про резервних копіях на сайті і в мобільному додатку. Приватний ключ також зберігається тільки в пам’яті на серверах і переться після завершення операцій перегляду і відновлення файлів.

Це неідеальне рішення. Backblaze не дотягує до інших сервісів резервного копіювання, не пропонуючи клієнт, який може займатися відновленням і переглядом локального зберіганням ключів шифрування. Хоча кожна сесія резервного копіювання володіє унікальним ключем, можливість розблокування при наявності кодової фрази, використовуваного для захисту приватного майстер-ключа, знижує безпеку. На практиці краще, коли файли та списки не відновлюються зовсім.

Carbonite

Рейтинг шифрування: відмінний на Windows, поганий на Mac

Плюси:

- Дані шифруються до передачі приватного ключа користувачам Windows

- Сайт дає доступ до зашифрованих резервних копій (через опцію Auto)

- Платформи: macOS (обмежена), Windows, iOS, Android

Мінуси:

- Дані шифруються перед передачею приватним ключем шифрування, але не автоматично (єдиний варіант на Mac)

- Користувачі Mac отримують ключ на сервері

Carbonite є змішаним пропозицією. Захищати приватний ключ кодової фрази можна тільки на Windows. На Mac ключ генерується і зберігається на сервері. Carbonite не шифрує дані з Mac перед передачею, а тільки після. Цієї проблеми немає при використанні приватного ключа на Windows.

Оскільки шифрування відбувається на стороні сервера, відновлення файлів відбувається перед відправкою користувачам Mac. Carbonite повинна запропонувати приватний ключ користувачам Mac, оскільки поточний варіант не відповідає найсуворішим стандартам захисту.

CrashPlan

Рейтинг шифрування: відмінний

Плюси:

- Дані шифруються до і під час передачі

- Пароль не передається для відновлення

- Сайт дає доступ до зашифрованих копій

- Платформи: macOS (додаток Java), Windows, Linux, iOS, Android, Windows Phone

Мінуси:

- Скидання архівного ключа через питання-нагадування не є безпечним методом

- CrashPlan for Home вимагає наявності програми Java з проблемами з безпекою, надійністю і зручністю роботи

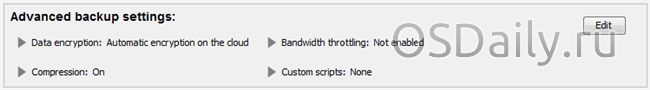

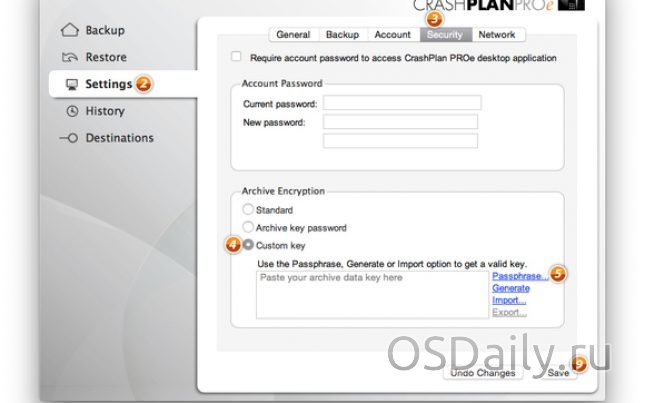

- CrashPlan дає три різні опції для завдання пароля і управління ключем:

Стандартний: на базовому рівні Code42 зберігає на своїх серверах ключ шифрування, створений програмою резервного копіювання. Пароль відкриває доступ до облікового запису, додавання комп’ютерів, використання мобільних клієнтів та відновлення файлів.

Пароль архівного ключа: клієнт CrashPlan генерує ключ, однак встановлюється окрема кодова фраза для шифрування ключа, що зберігається у третіх осіб на серверах CrashPlan. Можна перейти зі стандартного плану на архівний, зберігши наявні резервні копії. Архівний ключ може бути змінений. Є опція додати скидання архівного ключа з питанням-нагадуванням. Це послаблює безпеку, оскільки простий для запам’ятовування відповідь стає найслабшою ланкою доступу до резервних копій. Використовувати цей варіант не рекомендується.

Кастомный ключ: користувач генерує довгий ключ одним із кількох методів, який не зберігається на серверах Code42. Ця опція випадково генерується ключа є унікальною серед розглянутих сервісів, в інших ключі генерують програми, користувачі можуть відправити їх на сервер або використовується алгоритм перетворення кодової фрази ключ шифрування. При переході з перших двох варіантів цього раніше збережені дані видаляються, після чого можна повернутися на попередні варіанти з новими файлами.

CrashPlan може дешифрувати файли через свою програму. Архівний ключ і кастомный ключ потрібно вводити при відновленні файлів через веб-інтерфейс або перегляду файлів через веб або в мобільному додатку.

CrashPlan for Home вимагає використання програми на Java, яка протягом багатьох років негативно впливає на безпеку і надійність. Навіть бізнес-сервіси перейшли на рідні додатки. Технологія Java відома своїми уразливими, але CrashPlan використовує її в своєму додатку замість веб-версії.

iDrive і MozyHome

Рейтинг шифрування: посередній

Плюси:

- Дані шифруються до і під час передачі

- Пароль не передається для відновлення

- Сайт дає доступ до зашифрованих копій

- Платформи: macOS, Windows, Linux (тільки iDrive), iOS, Android

Мінуси:

- Перетворення кодової фрази підвищує ризик

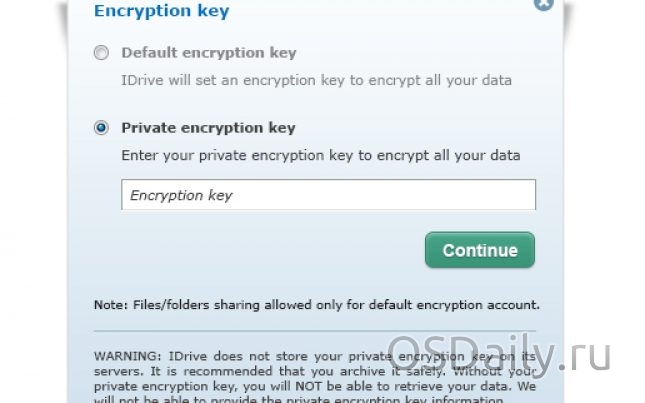

Два різних сервісу виконують резервне копіювання з шифруванням майже однаково. Обидва дозволяють користувачеві створити кодову фразу (в iDrive вона називається «приватний ключ шифрування»), яка перетворюється через криптографічний алгоритм у 256-бітний ключ.

Коли використовується ця опція, кодова фраза і отриманий ключ передаються на сервіс. iDrive і MozyHome відмінно справляються з шифруванням через свої клієнти без відправки ключів або кодової фрази на сервер.

Хоча ключ ніколи не надсилається (що добре), перетворення кодової фрази слабкіше (що погано), ніж кодова фраза, яка блокує окремий ключ шифрування. Причина — атакуючому потрібно отримати тільки не зашифровану кодову фразу або зламати її брутфорсом, щоб отримати доступ до ключа. Якщо вийде отримати резервні копії з сервісу або перехопити при передачі, буде можливість зламати їх.

Хоча це малоймовірний сценарій, в минулому існували експлоїти, що дозволяли зламувати зашифровані передачі. З блокуванням ключа кодової фрази атакуючий може отримати логін, пароль та парольну фразу, увійшовши в систему резервного копіювання сервісу та використовуючи її інтерфейс для розшифровки файлів користувача.

SpiderOak ONE

Рейтинг шифрування: дуже хороший

Плюси:

- Дані шифруються до і під час передачі

- Пароль не передається для відновлення

- Сайт дає доступ до зашифрованих копій

- Платформи: macOS, Windows, Linux, iOS, Android

Мінуси:

- Спільний доступ до файлів та сайту треба ввести пароль

SpiderOak ONE є гібридом між iDrive/MozyHome і Backblaze, його єдиний метод досить надійний, тут немає входу в аккаунт тільки по паролю.

У SpiderOak створюється пароль настільного клієнта, на основі якого створюється безліч ключів шифрування. Пароль не зберігається і не передається в SpiderOak, але ключі — генеруються окремо кожний раз, коли виконується резервне копіювання папки, файлу — зашифровані і зберігаються на серверах резервного копіювання.

SpiderOak пропонує високо деталізовані зони спільних безпечних даних, які вимагають зберігати ключі шифрування на своїх серверах так, щоб дозволи на доступ до файлів і папок давалися безлічі записів. Один ключ може бути доступний безлічі користувачів і зберігається так, що у SpiderOak і третіх осіб не буде доступу до нього.

Коли відбувається резервне копіювання і відновлення, пароль не відправляється на сервери SpiderOak. Якщо ви хочете поділитися файлами, використовуйте сайт або мобільний додаток, ввівши пароль для доступу. Як і з іншими сервісами, що генеруються паролями ключі зберігаються в пам’яті тільки при використанні і після зникають.